SHA256: что это такое, как расшифровать и характеристики алгоритма

В криптографии и защите данных важную роль играет алгоритм SHA256, который на сегодняшний день считается одним из самых надежных способов хеширования данных. Понимание того, что такое SHA256, как он работает, и насколько он защищён, становится актуальным не только для специалистов по кибербезопасности, но и для всех, кто связан с обработкой данных в интернете.

В этой статье мы рассмотрим основные аспекты алгоритма SHA256, разберём его значение, характеристики, а также попробуем ответить на важный вопрос: возможна ли расшифровка хэша SHA256?

Введение в SHA256: Основы и значение

Что такое SHA256? Определение и назначение

SHA256 (Secure Hash Algorithm 256) — это криптографическая хэш-функция, принадлежащая к семейству SHA-2 (Secure Hash Algorithm 2). Она предназначена для создания уникального цифрового отпечатка данных — хэша, который представляет собой строку фиксированной длины, независимо от объема исходной информации. Основная цель использования SHA256 — это обеспечение целостности данных и защита их от изменений.

История и развитие алгоритма SHA256

Алгоритм SHA256 был разработан Агентством национальной безопасности США (NSA) и выпущен в 2001 году как часть семейства SHA-2. Он был создан на замену более старой версии SHA-1, которая со временем оказалась уязвимой к различным атакам. SHA256, в отличие от своего предшественника, значительно улучшил безопасность за счет увеличения размера хэша и устойчивости к коллизиям.

Почему SHA256 стал важным для криптографии?

Основное преимущество SHA256 заключается в его способности генерировать хэш фиксированной длины (256 бит), что делает его очень удобным для использования в таких критически важных областях, как криптовалюты, цифровые подписи и шифрование данных. Сегодня SHA256 активно применяется в блокчейнах (например, в Bitcoin), где его задача заключается в обеспечении неизменности транзакций.

Как работает алгоритм SHA256?

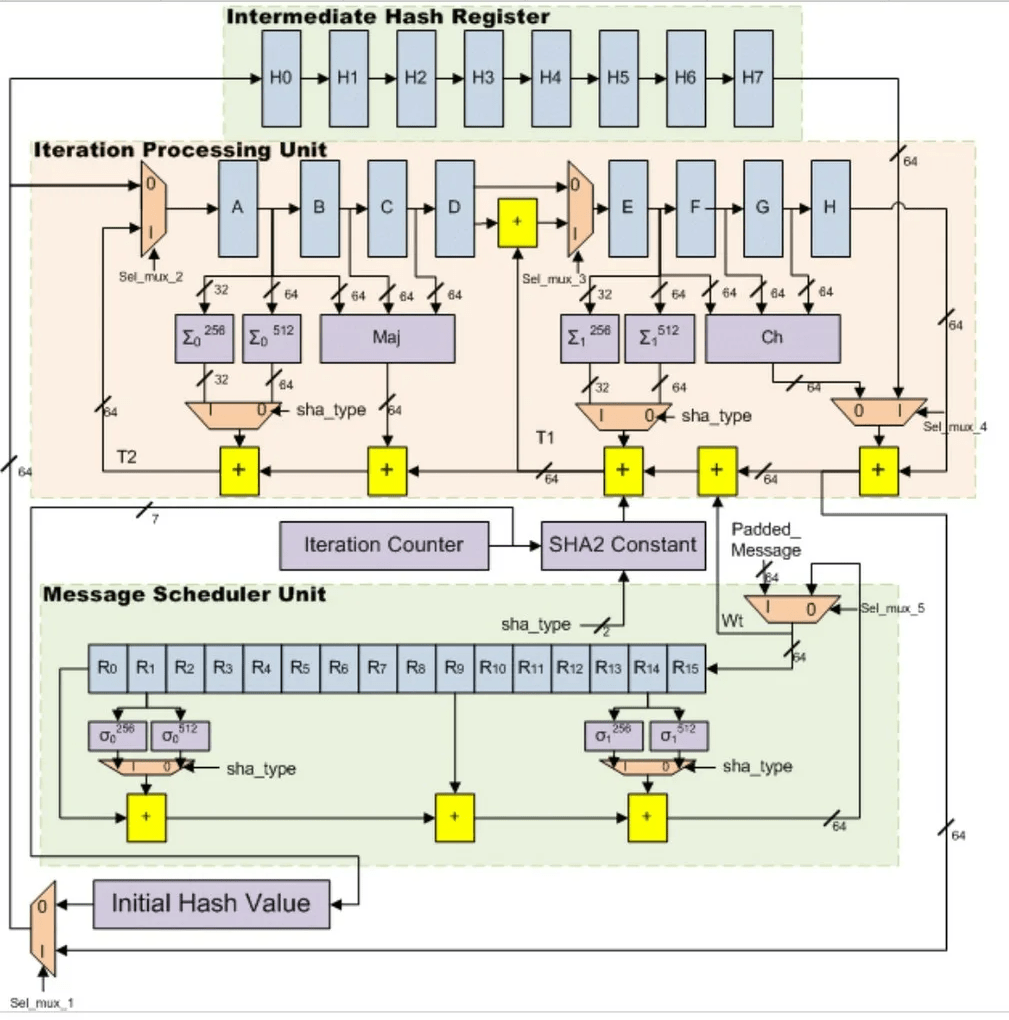

Принцип действия алгоритма SHA256

Алгоритм SHA256 использует сложный математический процесс для преобразования входных данных в 256-битный хэш. Независимо от того, какое количество данных вводится в систему, хэш всегда будет одинаковой длины. Алгоритм основан на побитовых операциях, циклических сдвигах и побитовых функциях, что делает его процессом вычисления эффективным, но при этом надежным.

Этапы вычисления SHA256: процесс хеширования

Процесс хеширования в SHA256 состоит из нескольких шагов:

- Предварительная обработка данных: Исходные данные разделяются на блоки по 512 бит.

- Инициализация переменных: Вводятся восемь констант, которые будут использоваться на каждом этапе вычисления.

- Основной цикл: Каждый блок данных подвергается последовательной обработке через серию логических операций.

- Финальный хэш: После обработки всех блоков данных создается окончательный хэш, представляющий собой строку из 64 шестнадцатеричных символов.

Длина хэша SHA256: сколько символов и что это значит?

Хэш SHA256 всегда имеет длину в 256 бит или 64 символа в шестнадцатеричном формате. Это фиксированная длина, что означает, что независимо от объема входных данных, результат хеширования всегда будет одинаковым по размеру. Такая длина хэша делает SHA256 устойчивым к коллизиям, при которых два разных набора данных могут создавать одинаковый хэш.

Как расшифровать SHA256? Мифы и реальность

Возможна ли расшифровка хэша SHA256?

Прямой расшифровки SHA256 не существует. Алгоритм хеширования создавался с целью необратимости — это означает, что зная хэш, невозможно восстановить исходные данные. Однако существуют методы подбора или атаки грубой силой, когда для нахождения исходного текста перебираются все возможные варианты.

Атаки на SHA256: как хакеры пытаются взломать хэш

Наиболее распространённые атаки на хэши — это атаки методом грубой силы и атаки на коллизии. Однако за счет длины хэша в 256 бит, вероятность найти два одинаковых хэша для разных данных чрезвычайно мала, что делает SHA256 одним из самых надежных криптографических алгоритмов.

Безопасность SHA256: что делает этот алгоритм надежным?

Высокая устойчивость SHA256 к коллизиям и атакам грубой силы обеспечивает его актуальность и безопасность. Благодаря своим математическим основам, SHA256 продолжает оставаться надежным инструментом для обеспечения конфиденциальности и целостности данных, особенно в таких критически важных областях, как блокчейн.

Характеристики SHA256: в чем его уникальность?

Сравнение SHA256 с другими хеш-функциями (SHA-1, SHA-512)

По сравнению с SHA-1, алгоритм SHA256 имеет большую длину хэша и лучше защищен от атак коллизий. Хотя SHA-512 имеет еще более длинный хэш (512 бит), SHA256 считается оптимальным балансом между производительностью и безопасностью, что делает его популярным выбором для большинства криптографических приложений.

Семейство алгоритмов SHA: SHA-1, SHA-2, SHA-256, SHA-512

SHA256 входит в семейство SHA-2, которое было разработано как усовершенствование SHA-1. Кроме SHA256, в это семейство входят также SHA-224, SHA-384 и SHA-512. Основное различие между ними — это длина хэша и степень защиты, которую они предоставляют.

Применение SHA256: от криптовалют до цифровых подписей

SHA256 широко применяется в различных областях. В криптовалютах, таких как Bitcoin, он обеспечивает надежность блоков и защищает данные о транзакциях. В системах цифровых подписей и сертификатов алгоритм SHA256 отвечает за целостность и подлинность информации, защищая её от несанкционированных изменений.

Заключение и FAQ

Часто задаваемые вопросы о SHA256

- В чем разница между SHA-1 и SHA-256?

SHA-256 является более безопасной и современной версией алгоритма, разработанной для замены устаревшего SHA-1, который оказался уязвимым к коллизиям. - Какую длину имеет хэш, созданный с помощью SHA256?

Хэш, сгенерированный алгоритмом SHA256, имеет длину 256 бит или 64 символа в шестнадцатеричном формате. - Можно ли расшифровать SHA256?

Прямой расшифровки не существует, однако возможны атаки грубой силы или другие методы, нацеленные на нахождение исходных данных. - Какие области применения у SHA256?

SHA256 используется в криптовалютах, цифровых подписях, сертификатах безопасности, а также для защиты данных в различных онлайн-сервисах. - Какие атаки существуют против SHA256?

Наиболее распространенные атаки — это атаки методом грубой силы и атаки на коллизии, однако алгоритм остается устойчивым ко многим видам взломов. - Какой алгоритм надежнее — SHA256 или SHA512?

SHA512 предоставляет большую степень защиты за счет удлиненного хэша, однако SHA256 считается более оптимальным по соотношению производительности и безопасности.

Такой вот вопрос — SHA256 неплох, но почему бы не рассмотреть алгоритмы с большей степенью безопасности, например, SHA-3? Или есть какие-то специфические причины, по которым все продолжают использовать SHA256? Интересно было бы узнать мнение автора и других читателей.

SHA256 проверен временем, друг, а новое не всегда значит лучше.

Вы знаете, я всегда думал, что SHA256 — это что-то сложное и непонятное, но благодаря вашей статье я понял, что это не так. Однако, мне интересно, почему именно этот алгоритм выбрали в основу биткоина? Ведь есть же и другие хеш-функции. Это связано с уровнем защиты или еще с чем-то?

SHA256 выбрали из-за его высокого уровня безопасности и стойкости к взлому. Это ведь основа криптовалюты!

Насколько безопасен SHA256 в наши дни? Слышал, что с появлением квантовых компьютеров его станет проще взломать. Кто-нибудь может прокомментировать этот вопрос?

Не понимаю тех, кто говорит, что SHA256 устарел. Да, есть алгоритмы и получше, но по-прежнему многие системы на нем держатся.

Мне всегда было интересно, почему мы используем именно SHA256, а не более новые алгоритмы, типа SHA3? Это из-за Bitcoin и блокчейна?

Вот что меня интересует: почему так много статей об SHA256, но нет ничего о том, как фактически использовать его для обеспечения безопасности? Да, мы все знаем, что это криптографический хеш, но как обычный человек может использовать это на практике? Все эти статьи крутятся вокруг темы, но так и не дают конкретных советов.

Задайте этот вопрос Google, вместо жалоб на статьи. Информация везде, нужно только искать!

[…] Подробнее … алгоритм SHA256 […]

Так, подождите, а как насчет обратной совместимости SHA256? Если я правильно понял, этот алгоритм нельзя расшифровать, верно? Неужели нет вариантов обойти это?

Вот интересно, с SHA256 все понятно, но вот кто этот кто, который рассказывал о нем? Автор статьи намекает, но не называет его. Мистерия…

[…] — SHA-256. В этой статье мы рассмотрим, что такое алгоритм SHA-256, как он работает, и где […]

Понимаете, я всегда задавался вопросом: почему мы все так зависимы от SHA256? Это конечно хорошо, что он обеспечивает надежную защиту данных, но что будет, если он внезапно сломается? Сможем ли мы быстро перейти на более современные алгоритмы? Просто интересно ваше мнение на этот счет.

Сломается SHA256, как и атомное ядро. Паники не стоит, технологии не стоят на месте.